El Ransomware as a service es un nuevo servicio que está disponible para todo aquel que tenga ganas de jugar a ser mano, algunos conocimientos aunque no necesariamente muy avanzados, un poco de dinero (no más de 400 dólares) y acceso a la Deepweb.

Desde hace tiempo, empresas dedicadas a la seguridad como Sophos. Están estudiando y liberando informes de como el RaaS, se está extendiendo de forma alarmante con el paso del tiempo. En el Sophos Day 2017 celebrado el pasado 16 de noviembre en el estadio Santiago Bernabeu, la compañía especializada en seguridad para la protección de redes y endpoints, desvelo la radiografía actual del Ransomware.

En concreto, se ha desvelado que el Ransomware as a Service es uno de los principales causantes del crecimiento del Ransomware. En 2016 el impacto de este tipo de infecciones, hizo un daño valorado en unos 1.000 millones de dólares, en 2017 esta cifra podría elevarse hasta los 6000 millones.

Pongámonos en antecedentes con el Ransomware

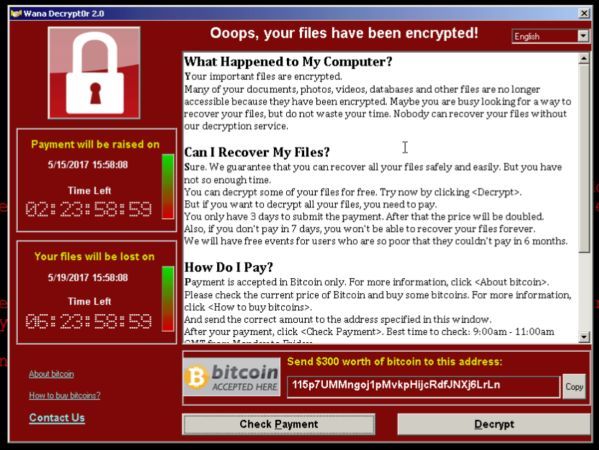

Cuando hace unos meses Wannacry hizo que todo el personal de telefónica tuviera que abandonar sus puestos durante un día, la mayoría de la población conoció una amenaza existente, pero que hasta ahora no había saltado a la luz.

Esta infección tenía ciertas peculiaridades, como el hecho de que sus autores parece que no la tenían totalmente «pulida» para un funcionamiento correcto. Esto disparo ciertas alarmas, ya que aunque pagaras el rescate exigido para liberar tus datos, en la mayoría de los casos, o bien la clave de desbloqueo no llegaba, o bien la clave no funcionaba.

Esto ha dado mucho que pensar, y parece que puede ser cierto que este tipo de infección se este utilizando para mandar al traste a una marca. Sino que le pregunten a Chema Alonso, la cantidad de críticas que recibió ese mismo día y durante un tiempo después.

En realidad telefónica actuó de una forma impecable. Activo un protocolo que hizo que sus trabajadores abandonaran el puesto, y esto evito un mal mayor que solo afecto a unos 100 equipos (dato no oficial), de los más de 10.000 que la compañía tiene entre todas sus filiales.

Wannacry es un Ransomware, que hizo más daño no obstante en otros sectores como el de la salud, que al parecer es más vulnerable, y que guarda unos datos sensibles que la compañía que los tiene, no puede permitirse el lujo de perder.

Según el informe SophosLabs 20018, el Ransomware está empezando a verticalizarse en ataques a ciertos sectores con mayor probabilidad des pago. Así, además del sistema sanitario, los ataques también apuntan al gobierno, la educación, pequeñas empresas e infraestructura crítica.

Un ejemplo es el ataque que sufrió el centro de salud Hollywood Presbyterrian. Para recuperar las historias clínicas de sus pacientes, radiografías y tomografías digitalizadas, desembolso 17.000 dólares. Es una información que como comprenderéis nadie se puede permitir perder.

El Rnasomware empieza a buscar «objetivos» en Android e iOS

Los dos sistemas operativos móviles por excelencia son los de Google y Apple. Aunque el primero tiene más usuarios y por lo tanto más probabilidades de prosperar, el de la compañía de la manzana también comienza a sufrir los ataque de Ransomware.

Es importante que estos equipos tengan una solución de seguridad sincronizada en sus smartphones. El número de aplicaciones infectadas en Android es de 3,5 millones en 2017, creciendo desde el medio millón detectados en 2013.

Aunque comienza a crecer en smartphones cabe recordar que el Ransomware sigue teniendo como objetivos empresas como Equifax, que tuvo un coste de 87 millones de dólares. Deloitte, que perdió su información, o Unicredit que dejo expuestos los datos de más de 400.000 clientess.

Cualquiera puede hacer un ataque de Ransomware

Vamos a lo realmente preocupante de este tipo de ataques, aunque en realidad cualquiera no puede, o si si le echa tiempo y ganas en ganar conocimientos. Digamos que ya está muy cerca de que cualquiera pueda hacerlo, ya que existen los paketes de Ransomware disponibles para todos los usuarios que lo quieran comprar, y que se compran como si de un libro o un disco de música se tratara.

Como trabaja el Ransomware as a service

Cualquier autor de un Ransomware puede dejar su código a disposición de una comunidad. Este código puede ser utilizado por los afiliados de esa comunidad. Estos afiliados pueden incluso configurar los intervalos de los ataques, e incluso recibir una ganancia estimada antes incluso de hacerse afiliado.

Muchos de estos paquetes son incluso gratuitos y cualquiera los puede desplegar. La ganancia por tanto son repartidas entre toda la comunidad con especial atención al usuario creador, el cual recoge la mayor parte del beneficio.

Como ejemplos de este tipo de ransowmare tenemos muchos, y las comunidades en las cuales se ubican son Cerber, Satan, Hostman, Flux… etc.

Philadelphia el ejemplo más avanzado

Es el Kit de Ransomware que más ha sonado este 2017 por su avanzado código, continuas actualizaciones y herramientas con las que cuenta. Mientras un Kit de Ransomware cuesta unos 200 dólares, Philadelphia alcanza los 400.

Por este precio, podremos tener acceso a un completo paquete de herramientas totalmente funcional, que nos permitirá realizar el ataque de forma relativamente sencilla. El marketing de hágalo usted mismo.

Cuando nos introducimos en una de estas webs, parece que estamos en un marketplace similar al de cualquier empresa de software. Philadelphia cuenta con sus propios vídeo tutoriales, blogs con información, comunidades… etc.

Como hemos dicho tendrías a tu disposición un gran número de herramientas. Una de las que llama la atención es Encontrar víctimas, que nos permites centralizarlas con pautas demográficas.

¿Que hacer contra el Ransomware?

Pues no nos cansaremos de repetirlo, pero las actualizaciones son totalmente necesarias e imprescindibles para evitarlos. De esta forma teniendo el equipo actualizado, puede ayudarnos a estar protegidos de nuevas amenazas, en muchos casos, estos agujeros de seguridad son los aprovechados para realizar el ataque.

Los archivos adjuntos en correos o descargas desde sitios no conocidos. Para que engañarse, el hecho de descargar software ilegal es un foco de infección permanente. Muchos de los cracks que circulan por la red están infectados, y aunque no sea con Ransomware, no quita que algunos que ni siquiera hacen su función, tengan algún tipo de infección.

Realizar copias de seguridad. El Ransomware generalmente (y por su propia definición), lo que hace es encriptar nuestro equipo. Si tenéis copias de seguirdad actualizadas, una forma de no tener que pagar es restaurar nuestro equipo, y al poder restaurar, vuestros archivos volverán a ser vuestros.

Sophos Intercept X u otro software similar. Este software hace que las encriptaciones de archivos no autorizados se detengan, lo que no permitirá al ransomware realiza el ataque. También podéis utilizar la versión gratuita.