A la hora un delito digital, no es fácil pensar para todo el mundo como se produce la investigación, que lleva a la resolución del delito. Existen diferentes cuerpos de Policía destinados a investigar estos casos, pero también existen lo que se conocen como Peritos Informáticos, personas cualificadas, que se dedican a investigar este tipo de delitos.

Los delitos informáticos dejan una serie de pistas que son utilizadas por los Peritos informáticos para poder rastrear quien ha realizado el delito. En este caso las principales pistas sobre todo al inicio se localizan a través de lo que se denomina como «Intercambio de Lordcard», una premisa que nos dice que todo contacto digital deja un rastro.

En palabras de Carlos Aldama, director de Aldama Informática Legal, “toda manipulación, una conversación de WhatsApp, un correo electrónico o un hackeo empresarial, deja un rastro que un perito puede seguir y analizar para identificar el objeto del ataque, el atacante, los medios usados y lo que ha afectado al usuario”.

Evidentemente y como ocurre en el resto de delitos, el infractor intenta borrar las pistas, para ello intenta dejarlas de forma que estén incompletas, dejar alguna que otra falsa… etc. Esto obliga a los peritos informáticos a continuar investigando y en algunos casos a dejar que el ataque en concreto continúe su curso. En este último caso se suelen dejar lo que se conoce como «honey Pots» que son una especie de «caramelo», que hace que el atacante se distraiga pensando que está haciendo su finalidad. De este modo el perito informático detrás de este «bote de miel» puede continuar recabando datos sobre el intruso.

Existen una serie de pasos para poder conseguir descubrir al infractor de un delito informático:

- Identificar el delito: parecerá obvio, pero en algunos casos no lo es tanto. En más de una ocasión he leído como alguna corporación se ha dado cuenta del hecho delictivo incluso 1 año después de que comenzara el ataque. Dentro de esto también hay que saber que tipo de delito es ya que será muy diferente la forma de actuar según este, ya sea piratear un servidor para robar datos o espionaje industrial.

- Acotar la escena: sería uno de los pasos fundamentales ya que si la escena es muy grande, la investigación será menos efectiva al no tener un objetivo claro.

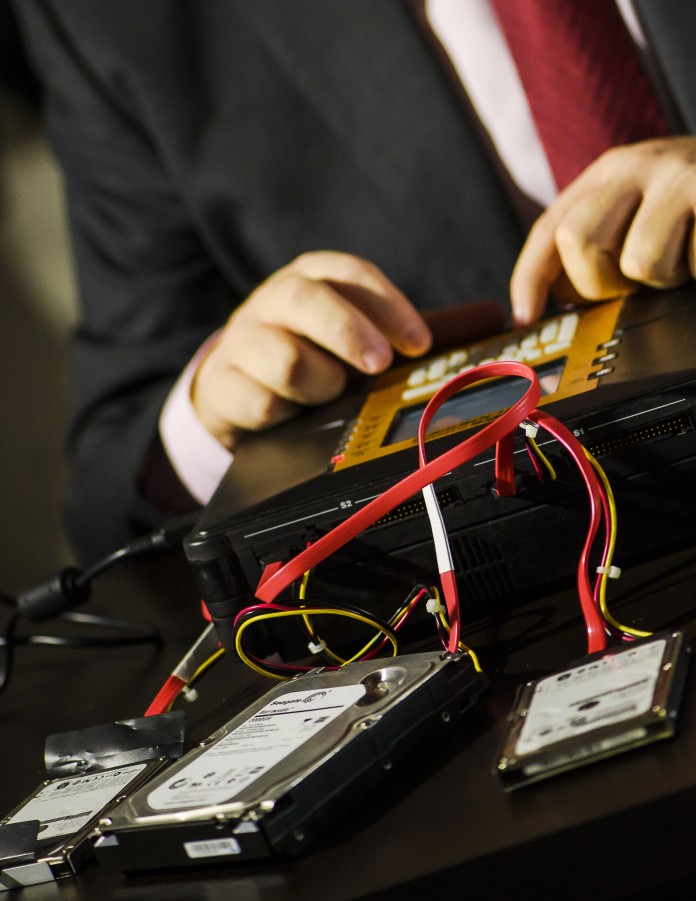

- Recopilar evidencias: recabar la información necesaria es fundamental, una vez conocemos el delito y donde se ha producido. Para ello se utilizan: las clonadoras forenses para recolectar y clonar discos duros; los bloqueadores de escritura, para no modificar los discos analizados; los dispositivos de análisis forense de móviles; las jaulas Faraday, para evitar el acceso remoto y eliminar datos, y un largo listado de tecnologías que distinguen la profesionalidad y conocimientos del perito informático a la hora de hacer una investigación y posterior defensa.

- Preservar las pruebas: como en los delitos cotidianos o físicos, para que la prueba sea filedigna, es necesario que no sea manipulada. Con un equipo especializado para este fin, se realiza una custodia efectiva. Así evitamos que un móvil por ejemplo tenga instalado un elimine el contenido del mismo.

- Análisis de evidencias: reconstruir el delito, analizar los datos son algunos de los pasos en este punto. Trabajar sobre máquinas forenses clonadas es fundamental, de este modo podremos recuperar datos eliminados etc, evitando manipular el dispositivo que posteriormente servirá como prueba.

- Documentar los resultados: al hacer el análisis se suelen encontrar problemas, sobre todo cuando las pruebas han sido manipuladas. En estos casos, siempre hay que documentarlo en el informe: un trabajo correcto pero mal documentado, no sirve de nada. Es importante que los informes sean claros en estructura y redacción, entendibles para no expertos, pero sin obviar los tecnicismos necesarios para la descripción correcta de la prueba. Además, deben recoger todo el proceso realizado y que nos ha llevado a las conclusiones, de tal manera que la parte contraria pueda realizar las mismas pruebas para comprobar si llegan a los mismos resultados.

- Ratificación en juzgado y defensa del informe: el último paso es acudir al juzgado para explicar la investigación y sus resultados, paso muy complejo que requiere de experiencia y conocimiento del funcionamiento legal de los juzgados. Se debe también garantizar una exposición entendible para neófitos en la materia.

Ser prudente y saber actuar son premisas imprescindibles a la hora de una investigación de este tipo, de otra forma puede perder su validez o eficacia en un proceso judicial.